Ransomware tetap menjadi ancaman yang terus-menerus dengan konsekuensi dunia nyata, dengan kemampuan menghentikan operasi bisnis, dan menyebabkan kerusakan reputasi dan keuangan yang signifikan.

Insiden ransomware telah menarik perhatian masyarakat umum dengan serangan seperti Colonial Pipeline yang menyebabkan kekurangan bahan bakar, dan WannaCry yang menyebabkan rumah sakit Inggris mengalihkan pasien. Meskipun tingkat kesadaran di tingkat dewan meningkat, serangan ransomware terus mengganggu organisasi.

Salah satu alasan mengapa ancaman malware secara umum sangat sulit diberantas adalah karena penjahat dunia maya menemukan jalur baru untuk mengirimkan kode berbahaya. Rantai pasokan digital organisasi adalah contoh menonjol dari vektor serangan baru ini, memanfaatkan vendor, pemasok, dan pihak ketiga lainnya dengan akses jaringan sebagai pijakan. Karena jaringan internal organisasi menjadi lebih aman, pihak ketiga mungkin memiliki keamanan yang lebih lemah sehingga memberikan vektor serangan yang lebih mudah bagi penjahat dunia maya. Jika disusupi, penyerang dapat menyebar ke jaringan yang terhubung, meninggalkan malware untuk mengaktifkan serangan ransomware. Bahkan jika suatu organisasi tidak ditebus sendiri, memiliki pemasok kritis yang menghadapi serangan dapat merugikan operasi bisnis.

RDP adalah vektor utama untuk ransomware

Vektor serangan umum lainnya adalah Remote Desktop Protocol (RDP), yang dieksploitasi dalam serangan WannaCry tersebut. Mengingat maraknya pekerjaan jarak jauh dan hibrid, semakin banyak organisasi yang mencari akses jarak jauh eksternal untuk karyawan, tetapi mungkin tidak selalu mempertimbangkan semua risiko keamanan penyiapan mereka sekuat yang seharusnya.

RDP adalah protokol berpemilik yang memungkinkan pengguna di satu komputer untuk terhubung dan mengontrol komputer jarak jauh dan umumnya digunakan oleh admin untuk memperbaiki masalah pada sistem jarak jauh. Dalam beberapa tahun terakhir telah menjadi populer di komputasi awan untuk menilai dan/atau mengelola mesin virtual. Sayangnya, sangat mudah untuk mengekspos RDP secara tidak sengaja dengan membiarkan port RDP terbuka ke internet, termasuk pada sistem yang terlupakan, cloud instance, atau segmen jaringan. Protokolnya mudah dideteksi dan serangan brute force dapat diluncurkan bahkan oleh penyerang yang tidak terampil.

Baru-baru ini, menurut analisis intelijen ancaman BlueVoyant, pelaku ancaman lebih sering menyelidiki port RDP terbuka sebagai vektor serangan yang mudah diakses.

Oleh karena itu, kesimpulan yang hampir pasti bahwa RDP akan ditargetkan lebih cepat daripada nanti jika dibiarkan terbuka di jaringan. Faktanya, port terbuka dan pemindaian kerentanan terus menjadi pijakan utama bagi penjahat dunia maya, baik di dalam organisasi maupun ekosistem vendor. Port terbuka diperiksa hampir secara instan setelah diekspos ke Internet dan terus menerus oleh banyak pelaku.

Menurut CISA, pada tahun 2021, RDP adalah salah satu dari tiga vektor serangan awal teratas untuk peristiwa ransomware, sering kali melibatkan kekerasan atau kredensial yang dicuri untuk akses. Menganalisis sampel 15.000 perusahaan sepanjang tahun 2022, kami menemukan bahwa seperlima dari kerentanan dalam ekosistem mereka terkait dengan RDP. Sementara penyerang memerlukan kredensial untuk mem-bypass otentikasi kata sandi lemah RDP, keamanan operasional yang buruk dan kampanye panen yang semakin efektif membuat akuisisi kredensial ini lebih mudah dari yang seharusnya.

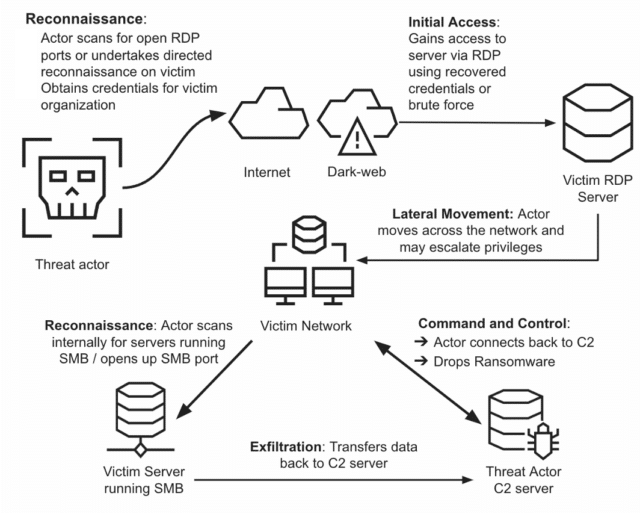

Alur eksploitasi RDP tipikal untuk menyebarkan dan mengoperasikan ransomware

Perlombaan untuk menambal

Kerentanan zero-day atau kerentanan yang muncul (EV) adalah pijakan umum lainnya yang dimanfaatkan oleh pelaku jahat dan merupakan salah satu ancaman paling menonjol bagi organisasi karena sifatnya yang tidak terduga dan peka terhadap waktu. Kerentanan baru ini diungkapkan setiap minggu dan perusahaan di seluruh dunia harus terus waspada terhadap hal yang dapat memengaruhi mereka.

Salah satu tantangan utama dalam mengurangi risiko dalam ekosistem yang diperluas adalah memastikan bahwa semua organisasi dan pemasoknya tidak memiliki perangkat lunak rentan yang terbuka dan belum ditambal, terutama ketika mempertimbangkan bahwa waktu rata-rata kerentanan Zero-day yang baru terungkap untuk dikompromikan adalah dua minggu atau kurang. Saat EV diungkapkan kepada publik, perlombaan dimulai antara penyerang yang secara aktif mencari pijakan ini di organisasi, dan tim TI yang mencoba menambal sistem yang rentan. Namun tingkat penambalan EV tetap sangat rendah, berbulan-bulan setelah pengungkapan.

Misalnya, vendor Atlassian mengumumkan pada 3 Juni 2022 bahwa mereka telah mengetahui adanya kerentanan aktif dalam perangkat lunak Confluence Data Center dan Server. Hanya 30 persen dari organisasi yang rentan ditambal dalam 10 hari pertama, yang berarti bahwa 70 persen tetap terpapar di luar waktu rata-rata untuk dieksploitasi, mewakili risiko besar bagi organisasi ini, menurut intelijen ancaman BlueVoyant.

Menerapkan langkah-langkah pencegahan

Tindakan apa yang harus diambil organisasi untuk mencegah hal yang dapat dicegah?

Untuk membantu mengurangi risiko serangan ransomware, organisasi perlu mempertimbangkan keamanan rantai pasokan mereka. Mereka harus mengetahui vendor, pemasok, dan pihak ketiga mana yang memiliki akses jaringan dan mana yang penting untuk kelangsungan bisnis. Organisasi kemudian harus terus memantau rantai pasokan mereka sehingga jika terjadi tanda-tanda atau kompromi, mereka dapat dengan cepat bekerja sama dengan pihak ketiga untuk mengatasi masalah tersebut.

Ketika berbicara tentang RDP, organisasi perlu menyadari risikonya. Yang paling penting, port harus selalu ditutup kecuali ada alasan bisnis yang sah untuk membukanya. Setiap akses jarak jauh harus diaudit secara teratur oleh tim keamanan untuk memastikan tidak ada yang dibiarkan terbuka. Untuk akses yang diperlukan, organisasi harus mewajibkan penggunaan VPN, autentikasi multi-faktor, dan membatasi upaya login.

Dan terakhir, organisasi harus menambal atau menerapkan strategi mitigasi risiko alternatif untuk semua kerentanan kritis sesegera mungkin, dalam waktu rata-rata untuk dieksploitasi (sekitar dua minggu atau kurang) dan mendorong vendor untuk melakukan hal yang sama. Praktik terbaik manajemen risiko rantai pasokan, memantau layanan dan teknologi internal, serta membuat keputusan bijaksana tentang data apa yang akan dibagikan, semuanya penting untuk memastikan bahwa Anda dapat mencegah hal yang dapat dicegah dan mengurangi paparan risiko organisasi.

Dan Vasile adalah Wakil Presiden, Strategic Cyber Advisory, BlueVoyant.